você está aqui: Home → Coluna do Cesar Brod

De acordo com as Leis 12.965/2014 e 13.709/2018, que regulam o uso da Internet e o tratamento de dados pessoais no Brasil, ao me inscrever na newsletter do portal DICAS-L, autorizo o envio de notificações por e-mail ou outros meios e declaro estar ciente e concordar com seus Termos de Uso e Política de Privacidade.

Trenzinhos, Snowden e a Ética Hacker

Por Cesar Brod

Data de Publicação: 13 de Fevereiro de 2014

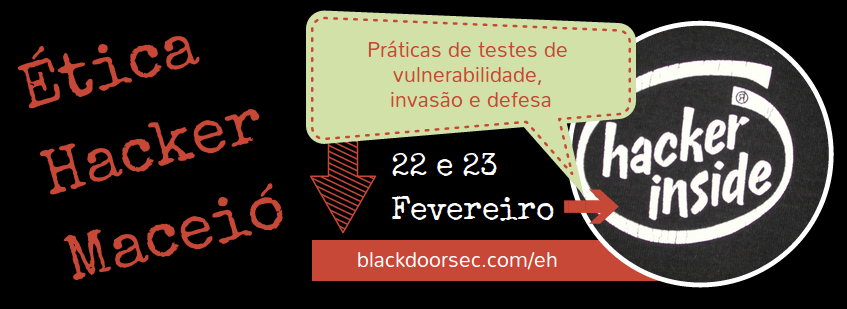

Estou há uma semana em Maceió, Alagoas, onde eu e o Edson Borelli estamos iniciando novos projetos da Blackdoor Security com parceiros locais. Por isso, um tema constante de nossas conversas atuais é a segurança dos dados das empresas e como mantê-los imunes a ataques.

Temos muito a agradecer ao Edward Snowden por ter avisado, aos que ainda não sabiam, que toda a informação que reside em qualquer coisa ligada à eletricidade está, por natureza, aberta. Cabe ao dono da informação tratar de protegê-la, se julgar isso necessário.

O Snowden tem sido chamado de hacker ético e ele é, de fato, um Hacker Ético Certificado. Há controvérsias no uso do termo mas, infelizmente, os meios de comunicação poluíram o significado da palavra hacker e, por isso, em vários casos, pode ser necessário, a um hacker, dizer que ele é do bem. E graças ao Snowden, é mais fácil ao hacker do bem dizer que ele é ético do que ter que explicar que crackers é que são do mal e assim por diante.

Para entender, de verdade, o que é um hacker, é preciso voltar aos anos 1950 e ao Tech Model Railroad Club, ou TMRC, o clube dos modelistas de ferrovias que funcionava nos porões do Instituto de Tecnologia de Massachussets, o MIT. Esta história está muito bem contada no livro Hackers: Heroes of the Computer Revolution, do Steven Levy. O pessoal do TMRC montava modelos de ferrovias fiéis às reais, com seus trens miniaturizados funcionando 24 horas por dia, percorrendo as várias estações e controlados por um intricado sistema de relés que, logo, seriam substituídos por sistemas computadorizados. Melhorias no sistema eram chamadas de hacks e, daí, surgiu o termo hacker. Só aqueles comprovadamente capazes de aprimorar o sistema eram admitidos no TMRC. Para isso, o acesso à relés, diodos e vários outros componentes tinham de ser de livre acesso a todos e não havia cadeado em sala do MIT que resistisse aos hackers do TMRC, que confeccionavam chaves mestras para tudo. A ética hacker, nascida naquela época, era simplesmente a de que nada poderia estar entre uma pessoa que desejava saber algo e esse tal algo, aquilo que representava o conhecimento para qualquer coisa que pudesse ser melhorada.

Quando o MIT começou a usar computadores em seus cursos e pesquisas, para os hackers, oriundos do TMRC, era um absurdo que os mesmos fossem protegidos por senhas. Elas eram tratadas como os cadeados. Senhas eram descobertas, publicadas e, sistematicamente, apenas por diversão, eram coladas nas portas onde estavam os computadores. Uma senha jamais impede um hacker de buscar por conhecimento.

Claro, assim como existem pessoas, com qualquer formação, que podem usar o seu conhecimento para o bem ou para o mal, o mesmo acontece com os hackers. Não parece ser necessário, porém, o termo ético aplicado a outras profissões ou atividades. Um médico ético, um vendedor ético, um político ético ou um ladrão ético. Se há a necessidade de associarmos o termo ético a tudo o que queremos identificar como do bem, há algo bem errado com a nossa sociedade. Tomara que paremos no hacker ético!

Quando comecei a trabalhar com informática, lá nos imorríveis anos 1980, o termo hacker já era bastante utilizado. Hackear uma coisa ou outra era um hábito constante. Hackear era fazer uma rotina de computador ficar reduzida à metade de suas linhas de código, era descobrir uma instrução não documentada em um videogame e torná-lo melhor. Hackers eram mestres em sua arte, qualquer arte. Acho que o primeiro uso fortemente pejorativo do termo hacker veio com o Capitão Crunch, alcunha de John Draper, odiado pelas companhias telefônicas nos anos 1970 por ter descoberto que um apito que vinha como brinde, em uma caixa de cereais, tinha o tom exato necessário para que desbloquear, sem custo, ligações telefônicas internacionais. Mais adiante, Steve Wozniak, co-fundador da Apple, inspirado pelo Capitão Crunch, criaria a sua BlueBox, um dispositivo eletrônico que cumpria a mesma funcionalidade. John Draper chegou a ser preso. Ironicamente, hoje, temos o Skype e muitos outros métodos para fazer ligações internacionais gratuitas.

Os hackers do TMRC e suas chaves-mestras, listas de senhas; Capitão Crunch e seu apito, Wozniak e sua BlueBox, em uma ótica mais moderna e menos preconceituosa, foram visionários. Graças a eles e muitos outros, tecnologias foram aprimoradas e mais pessoas foram beneficiadas por elas. Nada podia estar entre eles e o conhecimento que desejavam obter. Ética Hacker pura.

Essas são algumas das coisas sobre as quais falamos no curso de Ética Hacker que ministramos através da Blackdoor Security. Claro, mostramos como detectar vulnerabilidades de sistemas, como elas podem ser exploradas e como os sistemas devem ser protegidos, sempre alertando que nada separa um bom hacker do conhecimento que ele quer obter, que isso não significa que todo hacker é ladrão e que, no fim das contas, temos é que trabalhar para combater o mal de uma forma mais ampla. É a velha história, sobre a qual já falei um pouco em minha série de artigos sobre a segurança nas empresas, de que nada adianta proteger uma informação estratégica e valiosa, criptografando e-mails e arquivos, para que em um momento posterior ela seja levada impressa em papel para uma reunião e, depois, jogada fora em uma lixeira qualquer, muitas vezes recheada de anotações.

Um dos meus leitores comentou que faço propaganda em meus artigos. É verdade. Muito do que escrevo aqui é parte de um diário profissional. Aliás, já aviso: em função de meu trabalho com a Blackdoor Security podem esperar, aqui, assuntos novos como vulnerabilidade de sistemas, proteção de arquivos, testes de penetração e outras coisas assim.

|

Sobre o autor

Cesar Brod usa Linux desde antes do kernel atingir a versão 1.0. Dissemina o uso (e usa) métodos ágeis antes deles ganharem esse nome. Ainda assim, não está extinto! Escritor, consultor, pai e avô, tem como seu princípio fundamental a liberdade ampla, total e irrestrita, em especial a do conhecimento.

Cesar Brod usa Linux desde antes do kernel atingir a versão 1.0. Dissemina o uso (e usa) métodos ágeis antes deles ganharem esse nome. Ainda assim, não está extinto! Escritor, consultor, pai e avô, tem como seu princípio fundamental a liberdade ampla, total e irrestrita, em especial a do conhecimento.

Mais sobre o Cesar Brod: [ Linkedin ] | [ Twitter ] | [ Tumblr ].